[AhnLab]악성 외부 링크를 이용한 워드 파일 주의!

최근 ASEC은 악성 워드 내 매크로를 실행시키기 위한 상위 공격 과정에서 C2가 살아있는 외부(External) 링크를 이용한 워드 샘플을 확인했다. 이러한 방식은 주로 대북 관련 본문 내용의 악성 워드에서 사용되어 왔으며, 이전 시큐리티레터(대북관련 본문 내용의 External 링크를 이용한 악성 워드 문서)에서도 소개한 바 있다. 이번에 발견된 악성 워드의 실행 과정은 과거와 어떻게 비슷한지 알아본다.

이번에 발견된 악성 워드는 아래와 같은 실행 흐름으로 동작한다. 놀랍게도 과거에 소개한 동작 방식과 동일하다.

• 실행 흐름 : 악성 XML(External 링크 연결)이 포함된 워드 실행 후 추가 악성 파일 다운로드 시도 → 악성 매크로가 포함된 워드 다운로드 → 매크로를 통해 추가 악성 PE 백도어 다운로드

외부(External) 링크 연결에 사용된 주소는 북한 공격 그룹에서 자주 사용하였던 특정 도메인 호스팅 atwebpages[.]com을 이용한 주소다. 해당 도메인 사용 케이스 중 “kr[숫자].atwebpages[.]com“와 같은 형식의 도메인이 사용되었던 이력은 다음과 같다.

이번에 확인된 케이스는 XML형태이며 “hxxp://kr9235.atwebpages[.]com/view.php?id=1“에 접속 시도하여 추가 매크로 악성 워드를 다운로드한다. 다운로드 된 워드의 매크로는 난독화되어 있으며 추가 파일을 다운로드 시도한다. 이때 확인되는 매크로 코드에서 특정 비밀번호로 보호기능 해제 후 문서 내용 활성화를 시도하는 것을 확인할 수 있다. 이것으로 보아 위 XML을 포함한 문서에 특정 본문 내용이 있을 것으로 추측할 수 있다.

난독화를 해제한 코드는 아래와 같은 순서로 동작한다. 최종 단계에서 다운로드 된 PE 백도어 기능을 수행한다.

• 매크로 실행 순서 : 본 문서의 보호기능 해제 → 삽입된 그림파일 제거 → 숨겨진 텍스트 활성화 → “hxxp://kr9235.atwebpages[.]com/view.php?q=2“에서 추가 압축 파일 cvwiq.zip을 다운로드 후 압축해제 → wieb.dat로 압축 해제된 악성 DLL을 rundll32.exe을 통해 실행

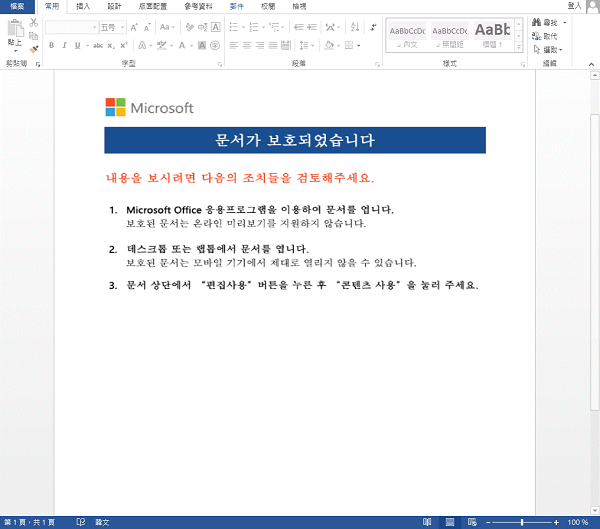

위에 설명한 대로 해당 파일은 보호기능이 설정되어 있고 [그림 1]과 같은 그림이 본문내용에 포함되어 있다. ASEC 분석팀에서는 그동안 분석을 통해 확보한 비밀번호를 통해 수동으로 해당 문서의 보호기능을 해제하고 그림 내용을 제거 및 보호된 텍스트 활성화를 시도하였다. 하지만 아쉽게도 해당 문서는 테스트 형태인 것처럼 중국어 환경임에도 본문 내용이 정상적으로 활성화 되지는 않았다.

안랩은 현재 이와 비슷한 악성 파일을 지속적으로 모니터링 중에 있다. 사용자는 의심스러운 메일의 첨부 파일 열람이나 신뢰할 수 없는 사이트 방문은 자제하고, 기본 보안 수칙을 철저히 준수해야 한다.

보다 자세한 사항은 ASEC 블로그를 통해 확인할 수 있다.

이 정보에 대한 저작권은 AhnLab에 있으며 무단 사용 및 도용을 금합니다.

단, 개인이 비상업적인 목적으로 일부 내용을 사용하는 것은 허용하고 있으나, 이 경우 반드시 출처가 AhnLab임을 밝혀야 합니다.

기업이 이 정보를 사용할 때에는 반드시 AhnLab 의 허가를 받아야 하며, 허가 없이 정보를 이용할 경우 저작권 침해로 간주되어 법적인 제재를 받을 수 있습니다. 자세한 내용은 컨텐츠 이용약관을 참고하시기 바랍니다.

정보 이용 문의 : contents@ahnlab.com