[AhnLab보안이슈]게임인 줄 알았는데… 웹하드에서 유포되는 악성코드 주의

ASEC은 국내에 유포되는 악성코드들의 유포지를 지속적으로 모니터링 해오던 중, 웹하드 게시글을 통해 배포되는 UDP Rat 악성코드를 발견했다. 지난 10월 1일 ASEC 블로그를 통해 공격에 활용된 웹하드 게시글을 공개한 뒤에도 또 다른 웹하드를 활용해 악성코드를 퍼뜨리는 정황이 포착되어 이를 소개하고자 한다.

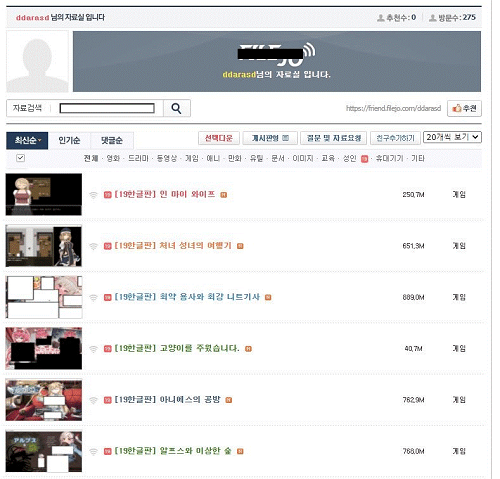

공격자로 추정되는 업로더는 10월 1일자 블로그가 공개된 이후에도, 또 다른 웹하드를 통해 유사한 악성코드를 성인 게임으로 위장하여 유포하고 있으며 현재도 다운로드가 가능한 상황이다.

[그림 1] 게시글을 보면 공격자는 zip 압축 파일을 이용한 10월 1일 사례와 달리 egg 압축 파일을 업로드한 것으로 보인다. 하지만, 실제 압축 파일은 zip 파일 포맷이다. 그리고 [그림 2]를 보면 압축을 풀고 Game.exe를 실행시키도록 유도하고 있다.

공격자는 해당 게시글 외에도 악성코드를 포함한 다수의 게시글을 업로드 했는데, 첨부 파일은 모두 egg 확장자로 위장한 zip 압축 파일이다.

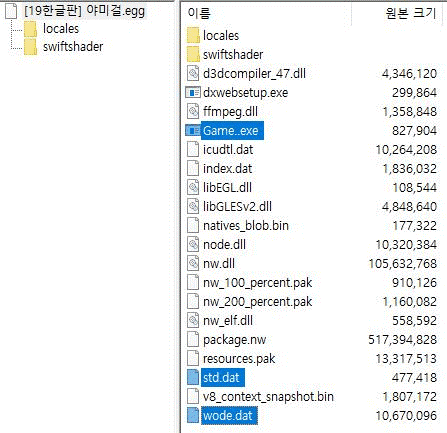

다운로드 된 zip 압축 파일을 열어보면 게임 실행파일인 Game.exe는 없고, 대신 악성코드인 “Game..exe”가 있다. [그림 4]를 보면, 압축 파일에서 악성코드는 런처(Launcher) 악성코드인 Game..exe, 다운로더를 정상 프로세스에 인젝션하는 wode.dat, 이를 실행시키는 또 다른 런쳐를 드랍 및 실행하는 std.dat이다.

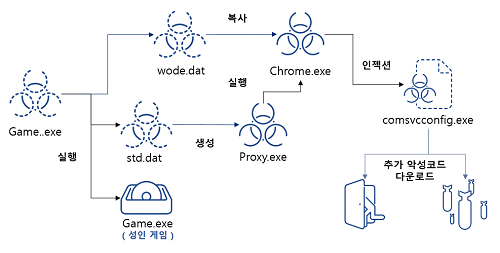

사용자가 Game..exe를 실행시킬 경우 수행되는 악성코드의 감염 흐름은 [그림 5]와 같다. 아래의 과정을 통해 최종적으로 정상 프로세스인 comsvcconfig.exe 내에 인젝션된 악성코드가 추가 악성코드를 다운로드하는 ‘다운로더(Downloader)’ 형태로 동작한다.

사용자 입장에서는 악성코드가 압축 파일 내부에 index.dat 이름으로 저장되어 있던 원본 게임 실행 파일을 Game.exe라는 이름으로 변경한 후 실행시키므로, 게임이 문제 없이 동작하는 것으로 착각하게 된다. 실질적으로 악성 행위를 수행하는 악성코드는 Program Files 경로 Chrome 폴더에 생성된 인젝터(Injector) 악성코드 Chrome.exe이다.

comsvcconfig.exe에 인젝션되어 실행되는 악성코드는 10월 1일 블로그에서 소개한 것과 동일한 다운로더 악성코드이며 C&C 주소도 유사하다. 그리고 추가 악성코드를 다운로드 받아 설치하는 경로도 동일한 것으로 확인됐다.

이처럼 국내 웹하드 등 자료 공유 사이트를 통해 악성코드가 활발하게 유포되는 관계로 파일 다운로드와 실행에 있어 사용자들의 각별한 주의가 요구된다. 특히, 유틸리티 및 게임 등의 프로그램은 공식 홈페이지에서 다운로드할 것을 권장한다.

보다 자세한 사항은 ASEC 블로그를 통해 확인할 수 있다.

이 정보에 대한 저작권은 AhnLab에 있으며 무단 사용 및 도용을 금합니다.

단, 개인이 비상업적인 목적으로 일부 내용을 사용하는 것은 허용하고 있으나, 이 경우 반드시 출처가 AhnLab임을 밝혀야 합니다.

기업이 이 정보를 사용할 때에는 반드시 AhnLab 의 허가를 받아야 하며, 허가 없이 정보를 이용할 경우 저작권 침해로 간주되어 법적인 제재를 받을 수 있습니다. 자세한 내용은 컨텐츠 이용약관을 참고하시기 바랍니다.

정보 이용 문의 : contents@ahnlab.com