최근 매그니베르(Magniber) 랜섬웨어와 유사 변종이 지속적으로 유포되고 있는 가운데, 안랩은 사용자 피해를 최소화하기 위해 매그니베르 랜섬웨어 전용 복구툴을 무료로 배포하고 있다. 최신 매그니베르 랜섬웨어 변종에 대해 미리 파악하는 한편, 만약의 경우를 대비해 전용 복구툴을 통해 제거할 수 있는 랜섬웨어와 툴 사용 방법에 대해 알아두자.

매그니베르 랜섬웨어는 지난 2017년 중반에 유포되기 시작한 랜섬웨어로, 케르베르(Cerber) 랜섬웨어에서 변형돼 매그니튜드(Magnitude) 익스플로잇킷을 이용해 유포되어 매그니베르라는 이름으로 불린다. 매그니베르 랜섬웨어가 본격적으로 유포될 당시 한국어 윈도우에서만 실행돼 국내 사용자를 타깃으로한 랜섬웨어로 알려져 있다.

매그니베르 랜섬웨어는 익스플로러(IE), 자바(JAVA), 플래시(Flash) 등의 취약점을 악용해 설치되는데, 파일을 암호화하기 전에 해당 PC의 언어가 한국어 환경(윈도우 버전)인지를 먼저 확인한다. 한국어 OS 환경일 경우 HWP 문서를 비롯해 800여 종이 넘는 확장자 파일을 암호화 한다.

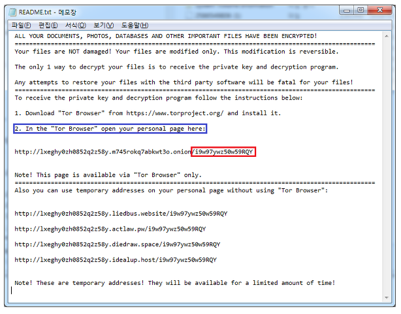

[그림 1] 매그니베르 랜섬웨어 랜섬노트 파일

현재 안랩의 V3 제품군은 매그니베르 랜섬웨어를 Trojan/Win32.Magniber라는 진단명으로 탐지 및 치료하고 있다. 이와 함께 안랩은 일부 매그니베르 랜섬웨어에 대한 전용 복구툴을 무료로 제공하고 있다.

매그니베르 랜섬웨어 전용 복구툴은 안랩 랜섬웨어 보안센터 또는 안랩 시큐리티대응팀(ASEC, AhnLab Security Emergency response Center) 블로그에서 다운로드할 수 있다.

매그니베르 랜섬웨어 전용 복구툴 활용법

4월 2일 기준으로, 안랩의 전용 복구툴을 이용해 복호화할 수 있는 매그니베르 랜섬웨어의 확장자는 [표 1]과 같다. 안랩은 ASEC 블로그 등을 통해 향후 지속적으로 관련 정보를 업데이트할 예정이다.

[표 1] 복구 가능한 매그니베르 랜섬웨어 확장자명 및 관련 정보

안랩의 매그니베르 랜섬웨어 전용 복구툴을 이용해 암호화된 파일을 복호화하는 방법은 ▲C드라이브 전체를 복구하는 방법과 ▲특정 드라이브를 지정해 복구하는 방법 등 크게 두 가지로 구분할 수 있다.

1. C드라이브 전체를 복구하는 방법

① 암호화된 파일의 확장자명이 [표 1]의 전용 복구툴로 복구 가능한 확장자인지 확인한다.

② 복구 가능한 확장자일 경우, 안랩이 제공하는 전용 복구툴(MagniberDecryptV1.exe)을 C드라이브에 다운로드한다.

③. CMD 창을 ‘관리자 권한’으로 실행한다.

*CMD창 관리자 권한 실행 방법: 윈도우 좌측하단 시작 버튼 클릭 > ‘프로그램 및 파일 검색’ 창에 cmd 입력 > CMD 아이콘 우 클릭 > 메뉴에서 ‘관리자 권한’으로 실행 클릭

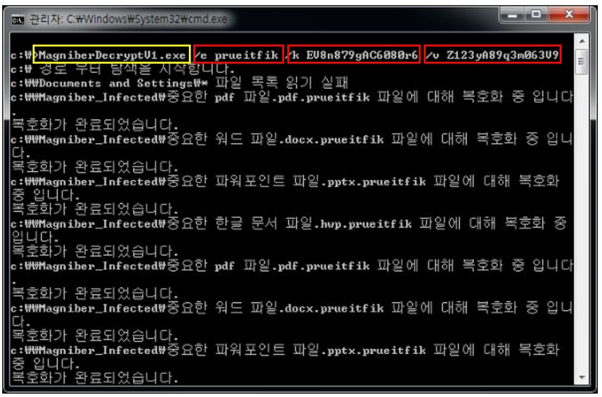

④ [그림 2]와 같이 CMD창에 ‘MagniberDecryptV1.exe’를 입력한다. 이어 [표 1]에서 내 PC의 암호화된 파일의 확장자명에 해당하는 키, 벡터 정보를 확인한다. 여기에서는 [표 1]의 매그니베르 랜섬웨어 중 ‘.prueitfik’ 확장자명의 파일을 예시로 살펴본다.

[그림 2] C드라이브 파일 복구 시 CMD 창

⑤ CMD창에 먼저 입력해둔 MagniberDecryptV1.exe 뒤에 ‘/e 해당 확장자 명 /k 키 /v 초기화 벡터’ 3가지 항목 값을 입력하고 엔터를 누르면 복구가 가능하다. 단, 이때 [그림 2]에 표시한 부분(또는 아래 빨간색 글자)과 같이 띄어쓰기도 동일하게 입력해야만 한다.

예시) MagniberDecryptV1.exe /e prueitfik /k EV8n879gAC6080r6 /v Z123yA89q3m063V9

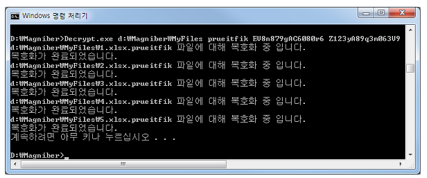

[그림 3] 매그니베르 랜섬웨어 전용 복구툴 실행 화면

2. 특정 드라이브(외장하드, 파티션 등)를 지정해 전체 복구하는 경우

① 마찬가지로 암호화된 파일의 확장자명이 [표 1]의 전용 복구툴로 복구 가능한 확장자인지 확인한다.

② [표 1]의 복구 가능한 확장자에 해당될 경우, 안랩이 제공하는 전용 복구툴(MagniberDecryptV1.exe)을 C드라이브에 다운로드한다.

③. CMD 창을 ‘관리자 권한’으로 실행한다.

*CMD창 관리자 권한 실행 방법은 위의 첫 번째 방법 내용을 참고할 수 있다.

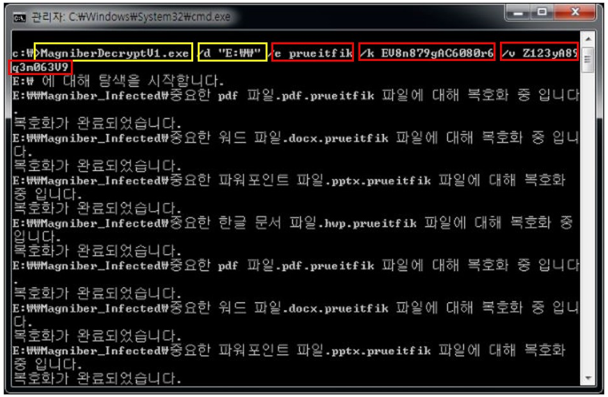

④ CMD창에 ‘MagniberDecryptV1.exe’를 입력한 다음, 그 뒤에 복고화할 특정 드라이브 위치를 입력한다. 예를 들어, E 드라이브라면 /d “E:\\”를 입력한다.

⑤ 그 다음에 [표 1]의 해당 확장자명과 관련된 정보를 확인하여 [그림 4]와 같이 ‘/e 해당 확장자 명 /k 키 /v 초기화 벡터’ 3가지 항목 값을 입력하고 엔터를 누르면 복호화가 진행된다. 이때, 이때 [그림 4]의 표시 부분(또는 아래 빨간색 글자)과 같이 띄어쓰기도 동일하게 입력해야만 한다.

예시) MagniberDecryptV1.exe /d “E:\\” /e prueitfik /k EV8n879gAC6080r6 /v Z123yA89q3m063V9

[그림 4] 특정 드라이브를 지정해 복구할 경우 CMD 창

보다 상세한 복구 방법은 안랩의 ASEC 블로그에서 확인할 수 있으며, 위의 두 가지 방법으로 복구가 안될 경우네는 해당 블로그에서 ‘단일 파일에 대해 복구할 경우’ 또는 ‘폴더에 대해 전체 복구할 경우’ 부분을 참고할 수 있다.

안랩이 무료로 제공하고 있는 매그니베르 랜섬웨어 전용 복구툴은 안랩 홈페이지의 ‘랜섬웨어 보안 센터’에서 다운로드할 수 있다. 단, 이 전용 복구툴로 복구할 수 있는 매그니베르 랜섬웨어는 일부에 한하며, 모든 매그니베르 랜섬웨어 변종에 대해 복구를 제공하는 것은 아니다. 안랩은 랜섬웨어 보안센터 또는 AEC 블로그를 통해 복구 가능한 매그니베르 랜섬웨어의 확장자명을 지속적으로 업데이트할 예정이다.

이 정보에 대한 저작권은 AhnLab에 있으며 무단 사용 및 도용을 금합니다.

단, 개인이 비상업적인 목적으로 일부 내용을 사용하는 것은 허용하고 있으나, 이 경우 반드시 출처가 AhnLab임을 밝혀야 합니다.

기업이 이 정보를 사용할 때에는 반드시 AhnLab 의 허가를 받아야 하며, 허가 없이 정보를 이용할 경우 저작권 침해로 간주되어 법적인 제재를 받을 수 있습니다. 자세한 내용은 컨텐츠 이용약관을 참고하시기 바랍니다.

정보 이용 문의 : contents@ahnlab.com

'뉴스,지식창고 > 잡지식,추천정보' 카테고리의 다른 글

| 더불어 사는 삶의 정신 호혜금융 한살림펀딩 오픈 (0) | 2018.05.24 |

|---|---|

| 2018년 7월 '생명밥차' 지원사업 안내 (0) | 2018.05.24 |

| 황사/미세먼지 마스크 종류 (0) | 2018.03.28 |

| GMO완전표시제 20만 청와대 청원 (3.12~4.11) (0) | 2018.03.20 |

| [한살림서울 캠페인] 옷되살림운동, 우리가 모은 옷이 학교가 됩니다. (0) | 2018.03.20 |

댓글